Com o advento da Era da Internet (como rede de comunicações entre computadores) gerenciar os problemas de TI se tornou algo mais complexo do que antes dela, principalmente porque os meios de corrigir problemas em particular passaram a ficar momentaneamente fora do alcance e controle. A Internet tornou mais difícil o funcionamento de um departamento de TI centralizado, e a descentralização da TI se tornou, simplesmente, algo inevitável.

Por outro lado, para enfrentar os desafios descortinados pelos atuais cenários, novas formas de controle e estrutura organizacional também foram aprimoradas. A revisão de todos os processos e estruturas das organizações tem estabelecido uma relação muito próxima com o posicionamento – centralização ou descentralização – de TI. Depreende-se daí a importância de compatibilizar as estruturas organizacionais e aquelas de TI.

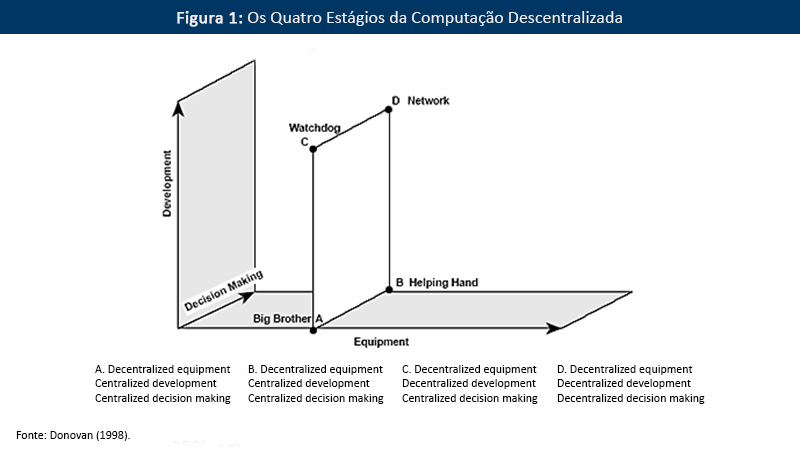

Com relação às alternativas de descentralizar ou centralizar a TI, Donovan (1988) sugeriu um modelo representativo (Figura 1) de como as empresas estiveram conduzindo essa questão. Nele, são considerados três fatores: desenvolvimento de sistemas, equipamentos e processo decisório.

A lógica do modelo pressupõe que o Chief Information Officer (CIO) proceda as escolhas de centralização/descentralização em três níveis. As três dimensões do modelo correspondem a essas escolhas. O eixo “X” indica o grau em que as empresas distribuem equipamentos com suas filiais. O eixo “Y” reflete a descentralização das funções de desenvolvimento, tais como a escrita de novas aplicações e a atualização de software. O eixo “Z” representa a localização da autoridade responsável pela tomada de decisão sobre sistemas de informação (SIs) – por exemplo, quem aprova compras de equipamentos ou quem determina as aplicações a desenvolver.

O ponto do esquema em que os três eixos se encontram representa o conjunto de políticas centralizadas com as quais, virtualmente, todas as empresas ingressaram nos primórdios da era do computador. Nesse ponto de convergência, a equipe da área de TI exerce controle irrestrito. Donovan (1988) considera esse conjunto de políticas um “dinossauro organizacional e tecnológico”. Afinal, não obstante algumas empresas ainda manterem hoje sistemas administrativos, como folha de pagamento e contas a pagar, sob rígido controle central, a proliferação de minicomputadores, de estações de trabalho de alto desempenho e de PCs tem nulificado, ao longo do tempo, políticas pautadas pela alta centralização de hardware (é importante assinalar que tais observações eram de um mundo da TI no final dos anos 80 do século passado!).

As políticas big brother (Ponto “A”) (ou melhor, de alta centralização de decisão e de desenvolvimento) aplicam-se, em geral, a sistemas orientados a transações, em que os usuários têm limitada expertise técnica, tais como aplicações para scanners POS (ponto de venda) ou terminais hand-held. A expressão big brother (grande irmão) alude ao livro 1984, de George Orwell, em que o termo representa o controle ubíquo do Estado sobre o cidadão. Os usuários do ambiente big brother despendem a maior parte de seu tempo trabalhando com a tecnologia, mas têm pouco domínio sobre seu modo de funcionamento. A centralização de todas as atividades relacionadas ao desenvolvimento de sistemas e ao processo decisório (de hardware e software), com baixo nível de resposta da equipe central de TI, constitui fator de descontentamento por parte dos usuários.

O Ponto “B” representa o estágio helping hand (mão amiga) de gerência de TI na era de hardware distribuído. Mainframes, minicomputadores e PCs estão localizados e são operados nas fábricas ou filiais. Essas unidades, porém, não desenvolvem, atualizam ou dão suporte a aplicações do software que apóia suas atividades. A equipe central de TI exerce uma função que é mais de apoio do que de mando.

No ambiente watchdog (cão de guarda, ou regulador), que corresponde ao Ponto “C”, a equipe central de TI controla todas as principais decisões, desde a aquisição de hardware e software até a definição de prioridades de desenvolvimento de aplicações. Apesar de a equipe local desenvolver, manter e distribuir software com os usuários, por exemplo, ela precisa requisitar hardware e ferramentas ao departamento de TI, além de solicitar permissão para desenvolver aplicações.

Na visão de Donovan (1988), o ambiente watchdog é o que encerra as mais severas tensões de todos os modelos por ele estudados. O Prof. Donovan afirma não haver rigor no enquadramento de uma organização em qualquer dos pontos do modelo, posto que as demandas competitivas da empresa e a competência tecnológica da sua força de trabalho, como um todo, influenciam o ritmo e o método de descentralização. Assevera, contudo, que toda empresa estaria migrando, embora em ritmo distinto, rumo ao Ponto “D”, o estágio network, em que a equipe local de TI gerencia todos os aspectos relacionados aos SIs (reforçamos mais uma vez que o ambiente de TI aqui apontado pelo Prof. Donovan era o do final dos anos 80 do século passado).

Mesmo que este modelo tenha sido pensado para um mundo anterior à Era da Cloud Computing, sua estrutura conceitual ajuda enormemente a refletir sobre as complexas decisões de gestão da alocação de recursos de TICs num contexto de clouds.

Se sua empresa, organização ou instituição deseja saber mais sobre modelos de gestão de alocação de recursos de TICs, não hesite em nos contatar!

Referência:

Donovan, John J. (1988). Beyond Chief Information Officer to Network Manager. Harvard Business Review, September.